Warning

Przypominam, że przeprowadzanie testów penetracyjnych, zbieranie informacji z otwartych źródeł (OSINT) oraz inne działania związane z cyberbezpieczeństwem powinny być wykonywane wyłącznie za zgodą właściciela celu. Działania te bez odpowiednich zezwoleń są nielegalne i mogą prowadzić do poważnych konsekwencji prawnych. Zawsze upewnij się, że masz wyraźną zgodę przed podjęciem jakichkolwiek działań.

enum4linux

Narzędzie używane do pozyskiwania informacji o systemach Windows, które są dostępne w sieci. Skrypt wykorzystuje różne techniki do zbierania danych z serwerów Windows poprzez protokół SMB (Server Message Block).

Wgrajmy coś na udostępniony zasób Metasploitable

Uruchamiamy terminal z uprawnieniami root:

sudo -i

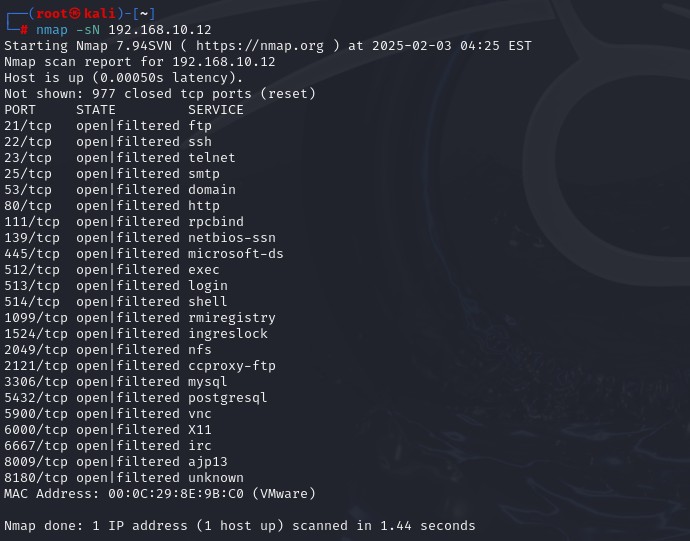

Sprawdźmy czy jakieś urządzenie w naszej sieci ma otwarty port 139 i 445 związane z protokołem SMB. Ponieważ moje laboratorium jest małe i wiem gdzie mamy przygotowaną maszynę wirtualną z ww. portami to używam narzędzia nmap wycelowanego dokładnie w host pod adresem 192.168.10.12.

nmap -sN 192.168.10.12

W praktyce przeszukałbym całą sieć komendą:

nmap -sN 192.168.10.0/24

Wynik jest oczywisty, administrator mocno postarał się o dostępność otwartych portów

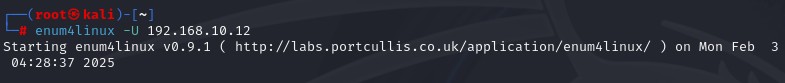

Sprawdzę listę użytkowników wpisując:

enum4linux -U 192.168.10.12

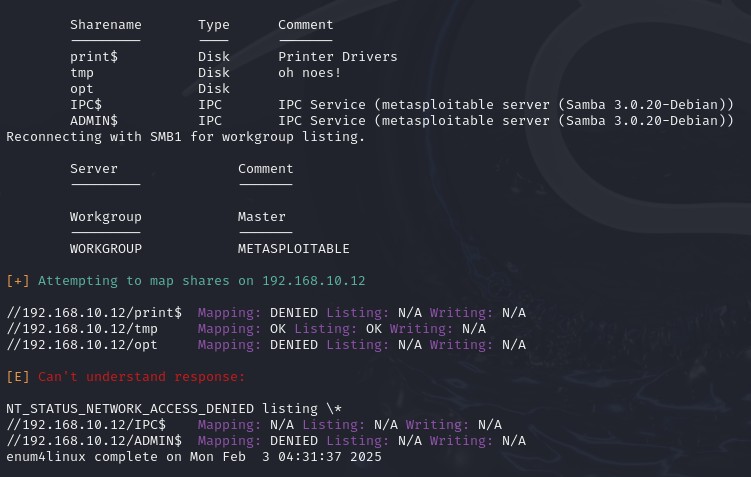

Teraz zobaczę jakie zasoby są udostępnianie:

enum4linux -S 192.168.10.12

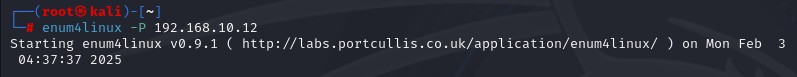

A jak wygląda polityka haseł?

enum4linux -P 192.168.10.12

Info

Wybrałem kikla opcji przeszukiwania hosta w formie jednego zapytania. Aby uzyskać wszystkie podstawowe informacje w jednej odpowiedzi wystarczy użyć komendy enum4linux -a 192.168.10.12

Na początek polecam Wam również dopisywać opcje -v przy komendach. Verbose mode jest trybem szczegółowym, który prezentuje Wam w jaki sposób enum4linux wysyła zapytanie do hosta.

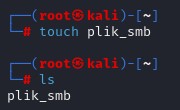

Wiem, że do zasobu //192.168.10.12/tmp mogę uzyskać dostęp bez używania jakichkolwiek danych uwierzytelniajacych. Wgrajmy więc przykładowy plik. Stworzyłem na swoim komputerze plik_smb.

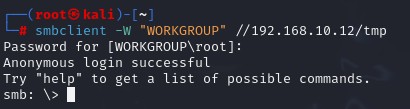

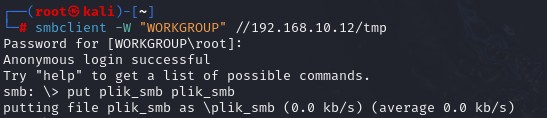

Teraz połącze się narzędziem smbclient z ww. zasobem:

smbclient -W "WORKGROUP" //192.168.10.12/tmp

Udało się! Wrzucam mój plik poleceniem put:

put plik_smb plik_smb

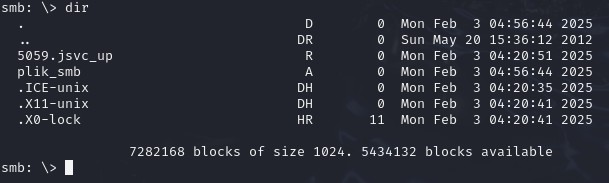

Weryfikuje wszystko poleceniem dir:

dir

Success

Wszystkie przykłady są tylko formą zainteresowania danym zagadnieniem. Zachęcam do zapoznania się ze szczegółami zawartymi w dokumentacji autora lub producenta

🕞 Ostatnia aktualizacja 03.02.2025