Warning

Przypominam, że przeprowadzanie testów penetracyjnych, zbieranie informacji z otwartych źródeł (OSINT) oraz inne działania związane z cyberbezpieczeństwem powinny być wykonywane wyłącznie za zgodą właściciela celu. Działania te bez odpowiednich zezwoleń są nielegalne i mogą prowadzić do poważnych konsekwencji prawnych. Zawsze upewnij się, że masz wyraźną zgodę przed podjęciem jakichkolwiek działań.

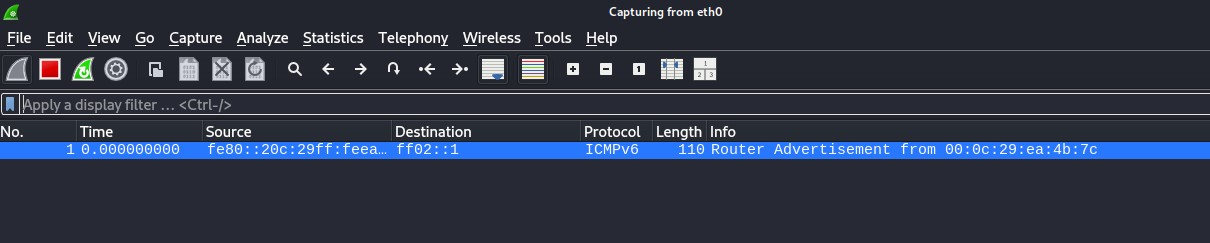

Wireshark

Wireshark to jedno z najpopularniejszych narzędzi do analizy ruchu sieciowego (sniffing). Jest to program typu open-source, który pozwala na przechwytywanie i szczegółową analizę pakietów sieciowych przesyłanych w sieci komputerowej.

Co w sieci piszczy?

Tym razem skorzystamy z narzędzia w wersji okienkowej

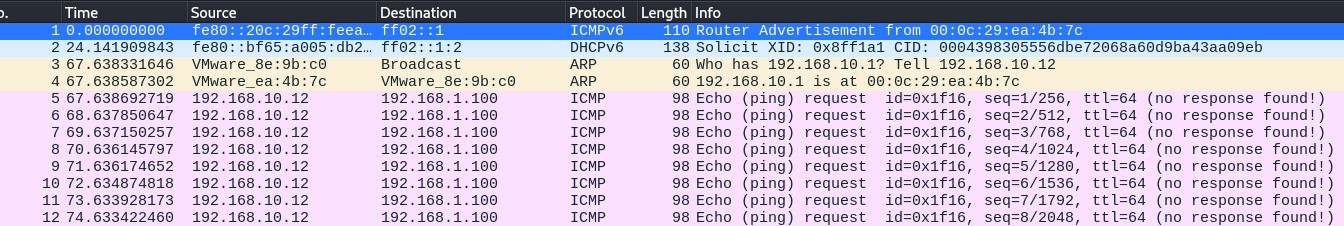

Spróbujemy pingować hosta z Linuxem bezpośrednio z maszyny metasploitable. Kali blokuje ruch przychodzący ale w Wiresharku nic się nie ukryje.

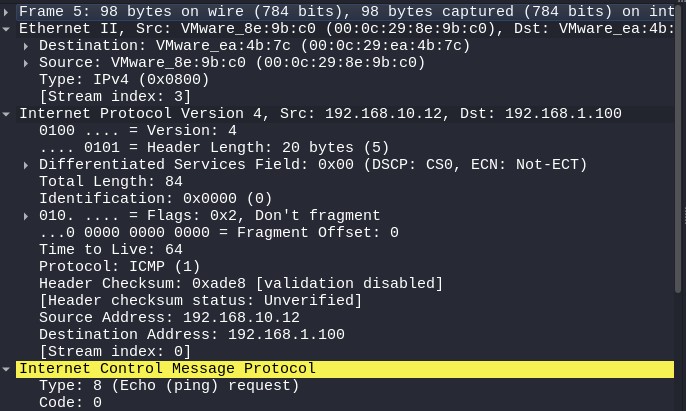

Poniżej możecie zobaczyć detale przechwyconej ramki.

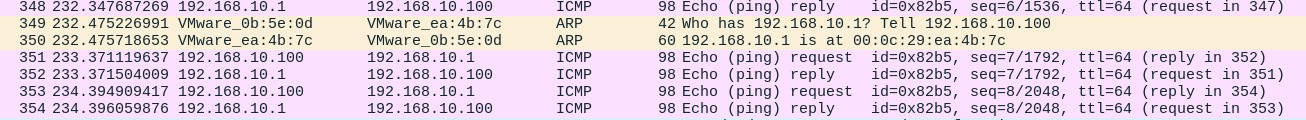

Zobaczmy jak będzie wygladała komunikacja jeżeli z Linuxa będę wysyłał ping na adres routera 192.168.10.1.

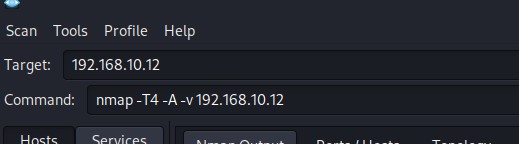

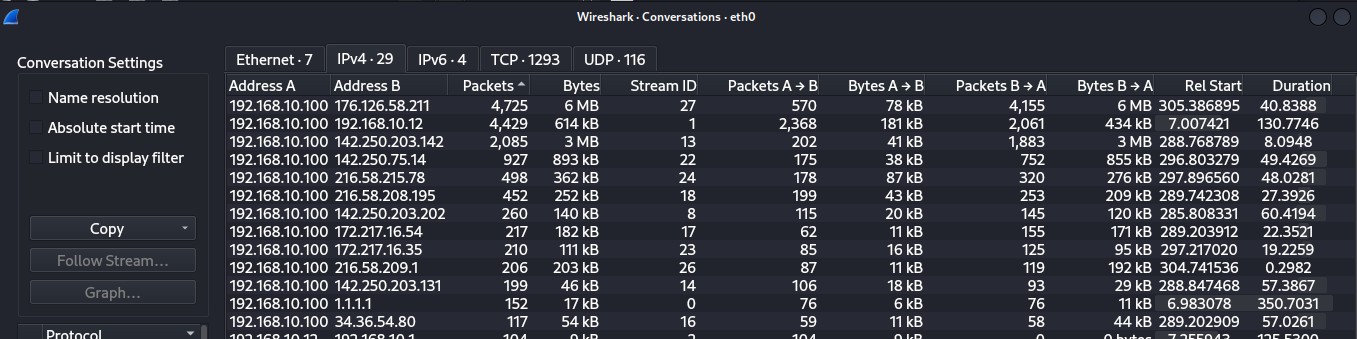

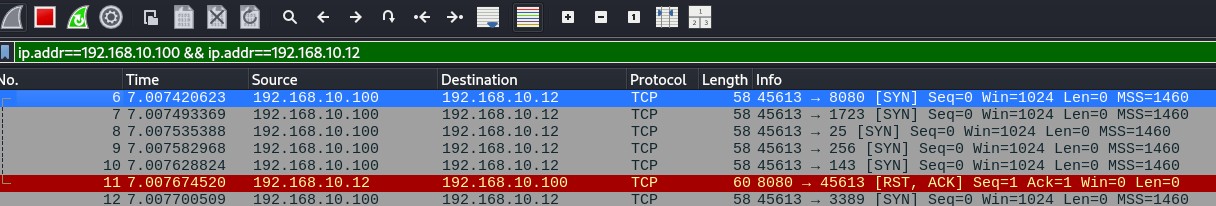

Sprawdzę teraz jak będzie wyglądał ruch podczas korzystania z narzędzia nmap. Przeskanuje nasz serwer pod adresem 192.168.10.12.

Wireshark przechwycił cały ruch. Jak możecie się domyślać bez takiego narzędzia analiza oraz monitoring byłby niemożliwy.

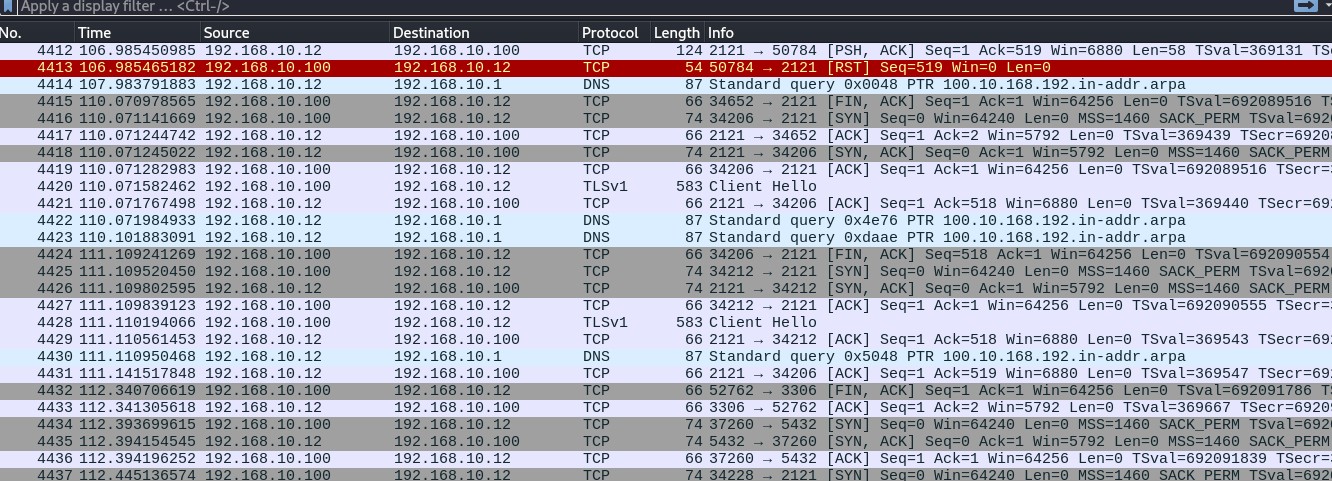

Z mojego punktu widzenia warto w ustawieniach programu zaznaczyć opcję, która automatycznie rozpoznaje i zamienia adresy IP na nazwy domenowe.

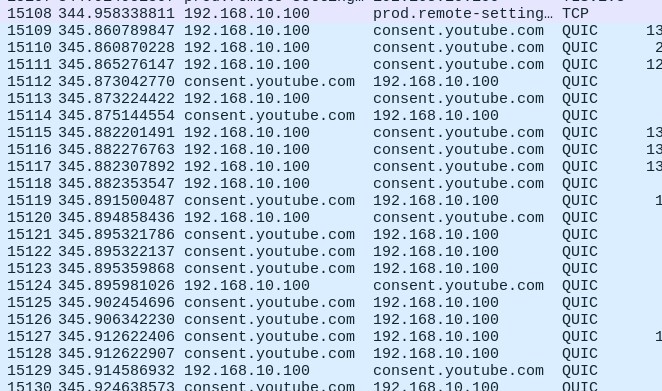

Kolejna przydatna funkcja to śledzenia konwersacji, inaczej rozmów między hostami.

W prosty sposób możesz dodać wybrane połączenie między hostami jako filtr co ułatwia analizę zebranego ruchu.

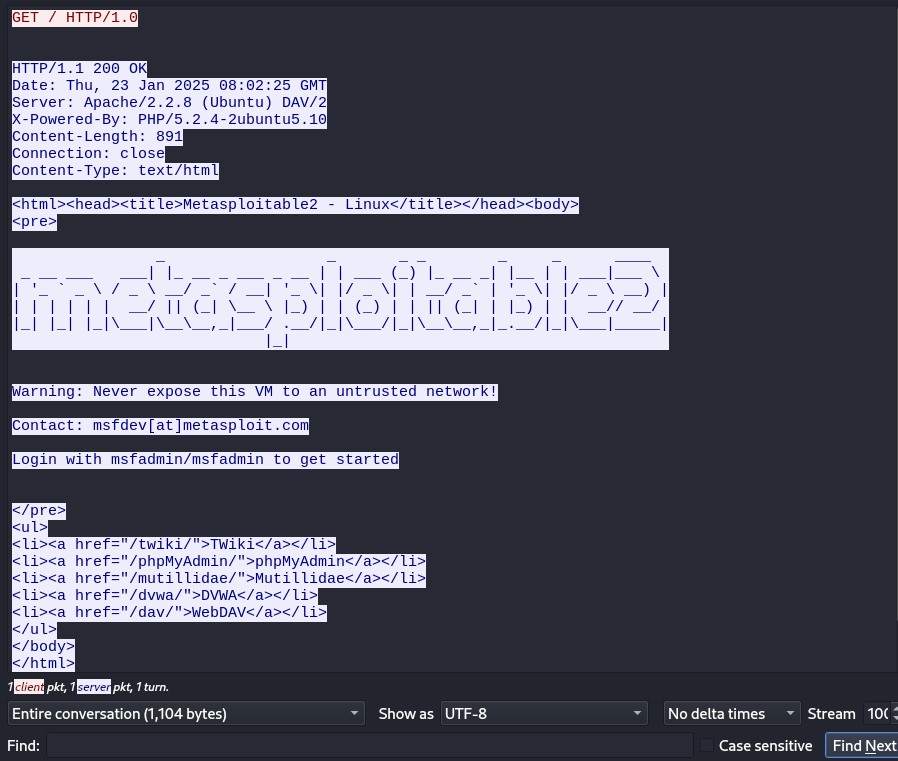

Narzędzie Wireshark oferuje ogrom możliwości, jedną z ciekawostek jest śledzenie połączenia. Na naszej maszynie wirtualnej metasploitable jest serwer HTTP. Zobaczcie jak wygląda przechwycony ruch.

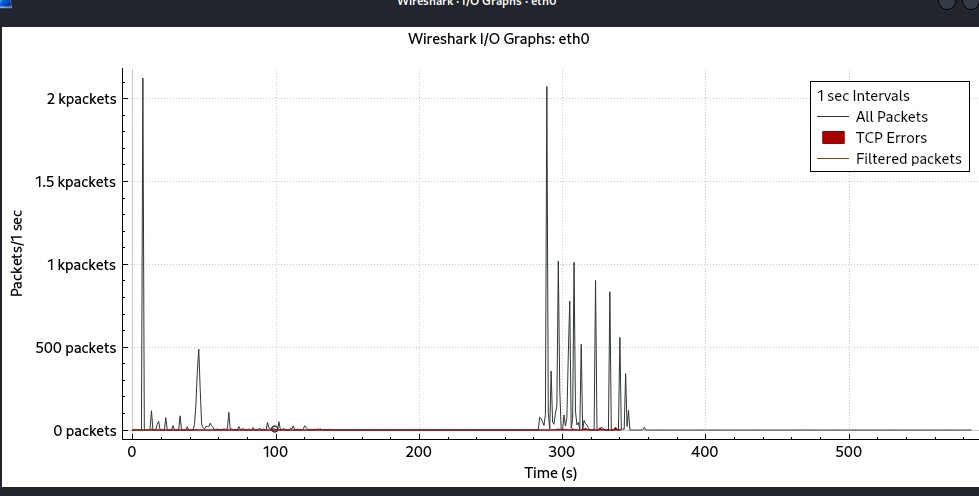

Bardzo pomocne potrafią być statystyki w formie wykresów.

Success

Wszystkie przykłady są tylko formą zainteresowania danym zagadnieniem. Zachęcam do zapoznania się ze szczegółami zawartymi w dokumentacji autora lub producenta

🕞 Ostatnia aktualizacja 23.01.2025