Warning

Przypominam, że przeprowadzanie testów penetracyjnych, zbieranie informacji z otwartych źródeł (OSINT) oraz inne działania związane z cyberbezpieczeństwem powinny być wykonywane wyłącznie za zgodą właściciela celu. Działania te bez odpowiednich zezwoleń są nielegalne i mogą prowadzić do poważnych konsekwencji prawnych. Zawsze upewnij się, że masz wyraźną zgodę przed podjęciem jakichkolwiek działań.

Info

Do pełnego zrozumienia zapoznaj się z przygotowanym laboratorium TUTAJ

nmap

Narzędzie służące do skanowania sieci i audytu bezpieczeństwa. Umożliwia wykrywanie dostępnych hostów, portów, usług oraz systemów operacyjnych w sieci, co pomaga w identyfikacji potencjalnych zagrożeń i słabości w infrastrukturze sieciowej.

Poszukiwanie ofiary

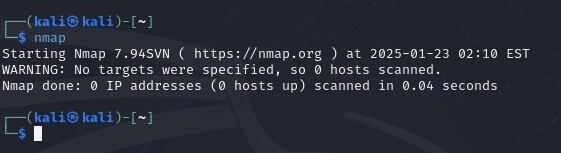

Standardowo zaczynamy od uruchomienia narzędzia z terminala komendą:

nmap

Nie przyniesie to żadnego rezultatu ponieważ nmap działa w trybie pasywnym. Poprawimy naszą komendę dopisując flagę -sn działającą jako ping scan.

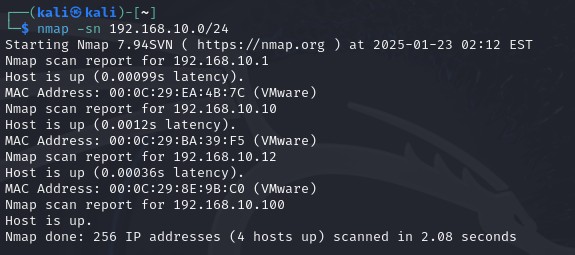

nmap -sn 192.168.10.0/24

Wiemy, że w naszym labie są 4 hosty. Kali Linux, Windows 10, Metasploitable oraz router.

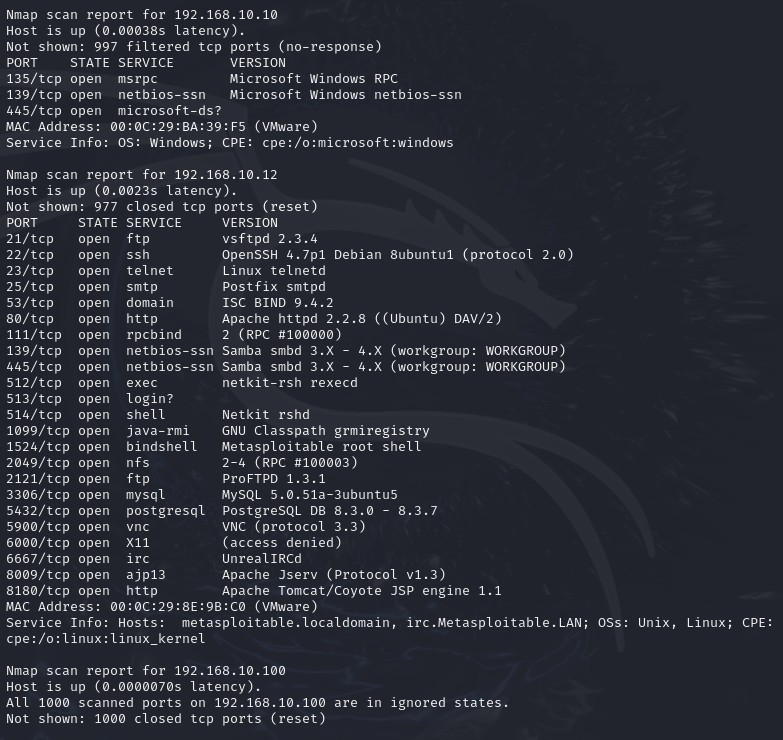

Chciałbym uzyskać więcej informacji na temat hostów w sieci. Skorzystam z flagi -sV która wyświetli otwarte porty oraz wykorzystujące je aplikacje.

nmap -sV 192.168.10.0/24

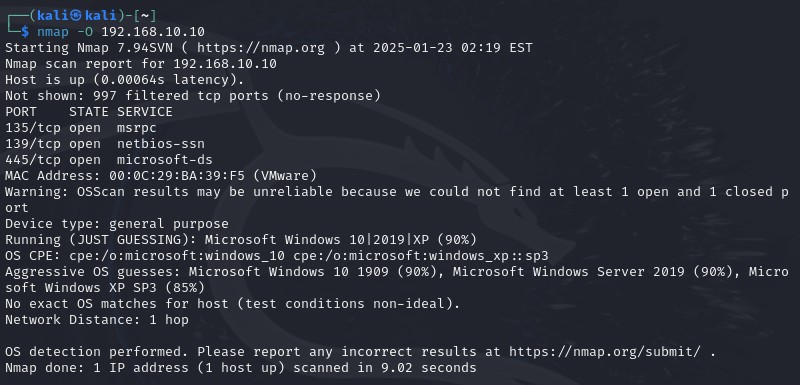

Pod adresem 192.168.10.10 zauważyłem hosta z systemem Windows. Flaga -O odczyta bardziej szczegółowe informacje o używanym systemie.

namp -O 192.168.10.10

Info

Narzędzie nmap mimo iż stosuje kilka technik nie zawsze będzie wskazywało 100% pewnego wyniku analizy systemu.

Przeskanuje teraz szczegółowo port 22 na hoście 192.168.10.12. W tym celu używam flag:

- v - wyświetla więcej informacji

- -p22 - skanowanie wybranego portu

- -sV - wykrywanie wersji usługi działającej na porcie

nmap -v -p22 -sV 192.168.10.12

Na naszym specjalnie przygotowanym serwerze sprawdzimy sobie jeszcze dwie usługi z wykorzystaniem różnych metod.

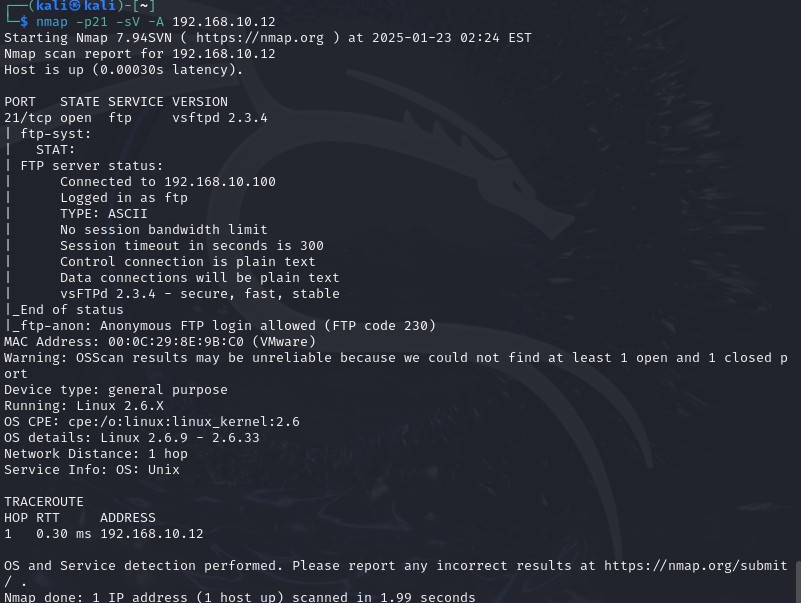

Najpierw skorzystam z flagi -A, która oprócz informacji o systemie pozwoli narzędziu skorzystać z dodatkowych skryptów.

nmap -p21 -sV -A 192.168.10.12

Otrzymałem szereg informacji na temat serwera FTP

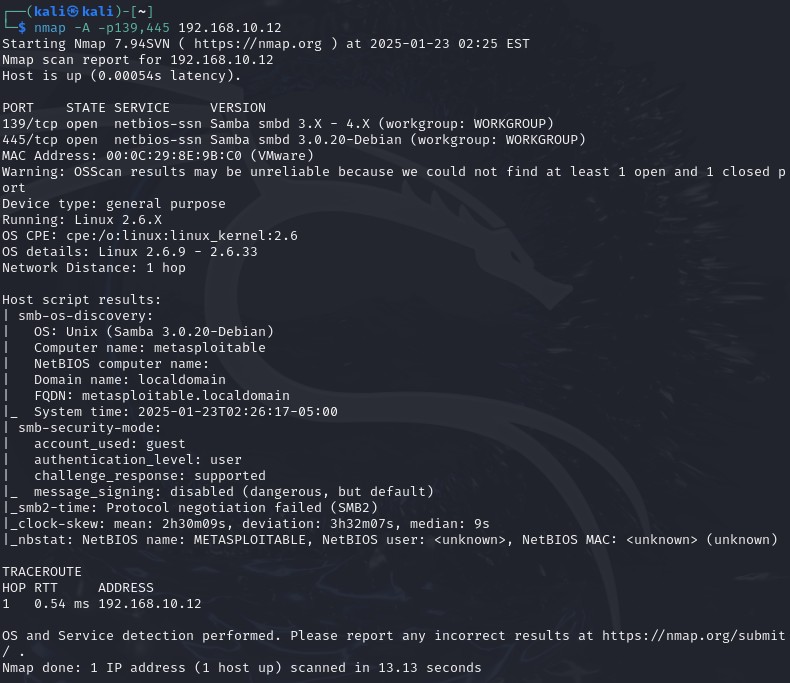

Czas na rekonesans SMB.

nmap -A -p139,445 192.168.10.12

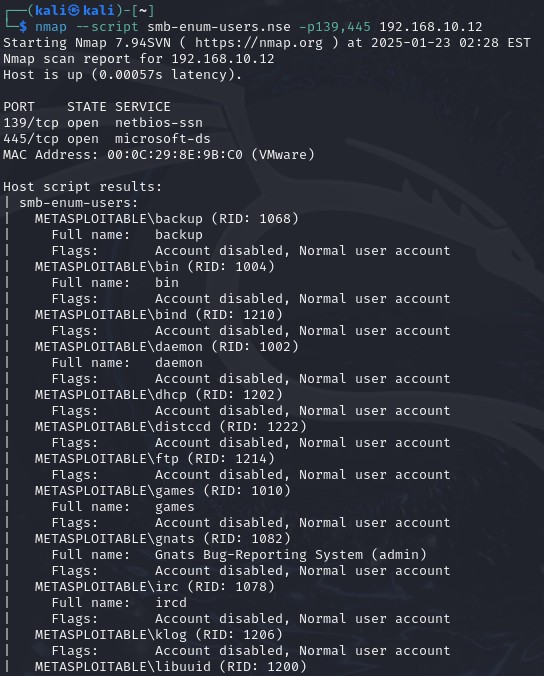

Wspominałem chwile wcześniej o skryptach w narzędziu nmap. Skorzystajmy ze skryptu, który wyświetli nam listę użytkowników działających z SMB.

nmap --script smb-enum-users.nse -p139,445 192.168.10.12

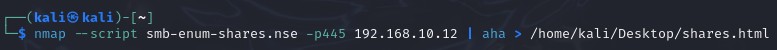

Mam listę użytkowników, teraz czas na udostępnione zasoby.

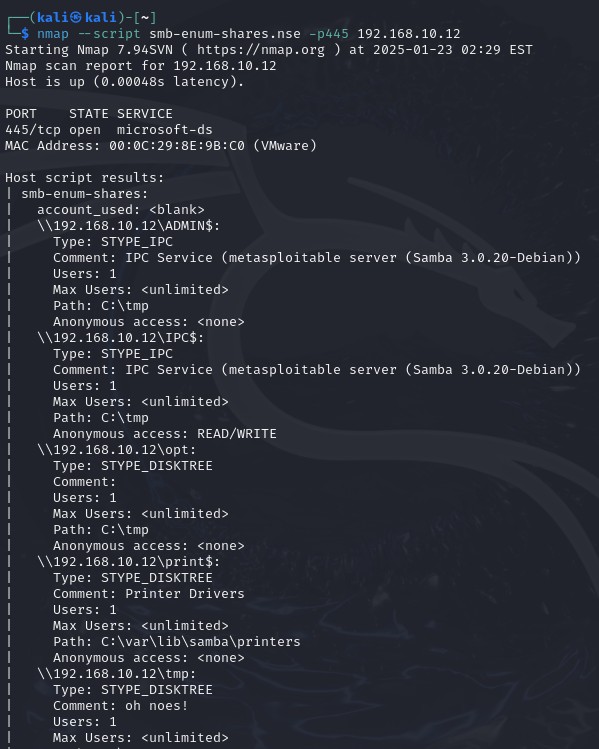

nmap --script smb-enum-shares.nse -p445 192.168.10.12

Na koniec przypominam, że wszystkie wyniki możecie eksportować do czytelniejszego formatu np. narzędziem aha.

nmap --script smb-enum-shares.nse -p445 192.168.10.12 | aha > /home/kali/Desktop/shares.html

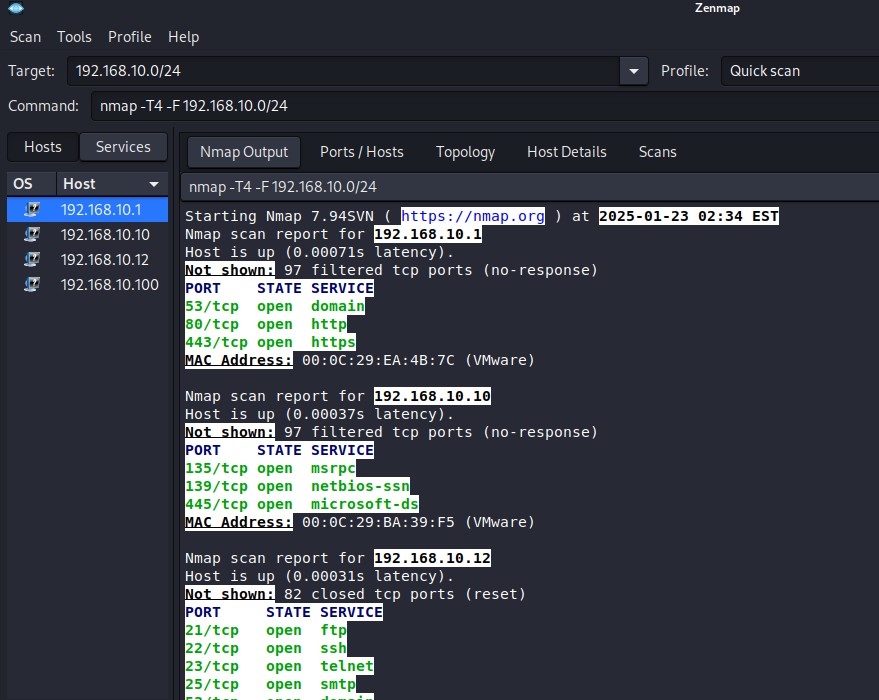

Nmap może pracować również w wersji okienkowej. Poszukaj w swom systemie narzędzia Zenmap

Success

Wszystkie przykłady są tylko formą zainteresowania danym zagadnieniem. Zachęcam do zapoznania się ze szczegółami zawartymi w dokumentacji autora lub producenta

🕞 Ostatnia aktualizacja 23.01.2025